Важно помнить, что прежде чем внедрять какие-либо решения по защите информации, необходимо разработать политики безопасности, адекватные целям и задачам современного предприятия. В частности, политики безопасности должны описывать порядок предоставления и использования прав доступа пользователей, а также требования отчетности пользователей за свои действия в вопросах безопасности. Система информационной безопасности окажется эффективной, если она будет надежно поддерживать выполнение правил политик безопасности, и наоборот. Этапы построения требуемых политик безопасности – это внесение в описание объекта автоматизации структуры ценностей, проведение анализа риска, определение правил для любого процесса пользования данным видом доступа к ресурсам объекта автоматизации. При этом политики безопасности желательно оформить в виде отдельных документов и утвердить у руководства компании.

Глава 2 ЛУЧШИЕ ПРАКТИКИ СОЗДАНИЯ ПОЛИТИК БЕЗОПАСНОСТИ

В настоящее время сформировалась так называемая лучшая практика (best practices) политик информационной безопасности. Это прежде всего практика разработки политик, процедур, стандартов и руководств безопасности таких признанных технологических лидеров, как IBM, Sun Microsystems, Cisco Systems, Microsoft, Symantec, SANS и пр. Насколько эти практики и рекомендации могут быть полезны для разработки политик безопасности в отечественных компаниях? В данной главе мы попробуем разобраться в этом.

2.1. Подход компании IBM

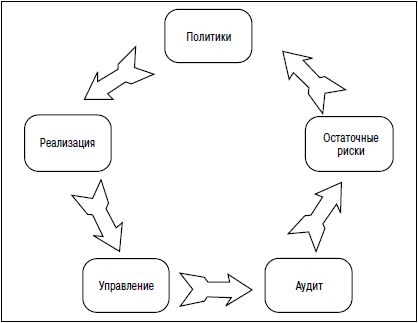

По мнению специалистов IBM, разработка корпоративных руководящих документов в области безопасности должна начинаться с создания политики информационной безопасности. При этом рекомендуется использовать международный стандарт ISO 17799:2005 и рассматривать политику безопасности компании как составную часть процесса управления информационными рисками (см. рис. 2.1). Считается, что разработка политики безопасности относится к стратегическим задачам менеджмента компании, который способен адекватно оценить стоимость ее информационных активов и принять обоснованные решения по защите информации с учетом целей и задач бизнеса.

...

Рис. 2.1. Процесс разработки политики безопасности компании

Компания IBM выделяет следующие основные этапы разработки политики безопасности:

• определение информационных рисков компании, способных нанести максимальный ущерб, для разработки в дальнейшем процедур и мер по предупреждению их возникновения;

• разработка политики безопасности, которая описывает меры защиты информационных активов, адекватные целям и задачам бизнеса;

• принятие планов действий в чрезвычайных ситуациях для уменьшения ущерба в случаях, когда выбранные меры защиты не смогли предотвратить инциденты в области безопасности;

• оценка остаточных информационных рисков и принятие решения о дополнительных инвестициях в средства и меры безопасности. Решение принимает руководство на основе анализа остаточных рисков.

2.1.1 Структура документов безопасности

Политика безопасности компании, с точки зрения IBM, должна содержать явный ответ на вопрос "Что требуется защитить?". Действительно, если руководство компании понимает, что необходимо защитить, какие информационные риски и угрозы информационным активам компании существуют, тогда можно приступать к созданию эффективной политики информационной безопасности. При этом политика безопасности является первым стратегическим документом, который необходимо создать и который содержит минимум технических деталей, будучи настолько статичным (неизменяемым), насколько возможно. Предполагается, что политика безопасности компании будет содержать:

• определение информационной безопасности с описанием позиции и намерений руководства компании по ее обеспечению;

• описание требований по безопасности, в которые входит:

– соответствие требованиям законодательства и контрактных обязательств;

– обучение вопросам информационной безопасности;

– предупреждение и обнаружение вирусных атак;

– планирование непрерывности бизнеса;

– определение ролей и обязанностей по различным аспектам общей программы информационной безопасности;

– описание требований и процесса отчетности по инцидентам, связанным с информационной безопасностью;

– описание процесса поддержки политики безопасности.

Компания IBM рекомендует выполнить следующие действия для разработки эффективной политики безопасности компании:

• анализ бизнес-стратегии компании и определение требований по информационной безопасности;

• анализ ИТ-стратегии, текущих проблем информационной безопасности и определение требований по информационной безопасности;

• создание политики безопасности, взаимно увязанной с бизнес– и ИТ-стратегиями.

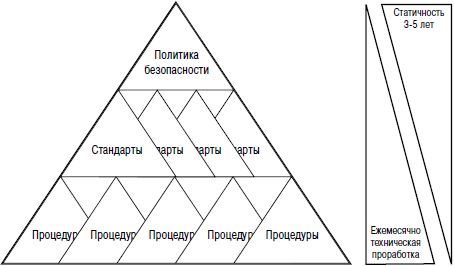

В этом случае рекомендуемая структура руководящих документов по обеспечению информационной безопасности компании может быть представлена следующим образом (см. рис. 2.2).

...

Рис. 2.2. Структура руководящих документов безопасности

После создания корпоративной политики создается серия стандартов. Под стандартами IBM понимает документы, описывающие порядок применения корпоративной политики безопасности в терминах аутентификации, авторизации, идентификации, контроля доступа и т. д. Стандарты могут требовать частых изменений, так как на них оказывают влияние текущие угрозы и уязвимости информационных технологий.

В представлении IBM политики и стандарты безопасности создаются для:

• разработки правил и норм безопасности уровня компании;

• анализа информационных рисков и способов их уменьшения;

• формализации способов защиты, которые должны быть реализованы;

• определения ожиданий со стороны компании и сотрудников;

• четкого определения процедур безопасности, которым нужно следовать;

• обеспечения юридической поддержки в случае возникновения проблем в области безопасности.

Стандарты реализуются с помощью практик и/или процедур. Практики являются реализацией стандартов в операционных системах, приложениях и информационных системах. В них детализируются сервисы, устанавливаемые на операционных системах, порядок создания учетных записей и т. д. Процедуры документируют процессы запроса и подтверждения доступа к определенным сервисам, например VPN.

Рассмотрим особенности предлагаемого подхода IBM (рис. 2.3) на следующем примере:

• проблемная ситуация – сотрудники загружают программное обеспечение из сети Интернет, что приводит к заражению вирусами, а в конечном счете к уменьшению производительности работы сотрудников компании;

• в политику безопасности добавляется строка – "информационные ресурсы компании могут быть использованы только для выполнения служебных обязанностей". Политика безопасности доступна для ознакомления всем сотрудникам компании;

• создается стандарт безопасности, в котором описывается, какие сервисы и программное обеспечение разрешены для использования сотрудниками;

• практика безопасности описывает, как настроить операционную систему в соответствии с требованиями стандарта безопасности;

• процедура безопасности описывает процесс запроса и получения разрешения на использование дополнительных сервисов или установку дополнительного программного обеспечения сотрудниками;

• устанавливаются дополнительные сервисы для контроля выполнения требований политики безопасности.