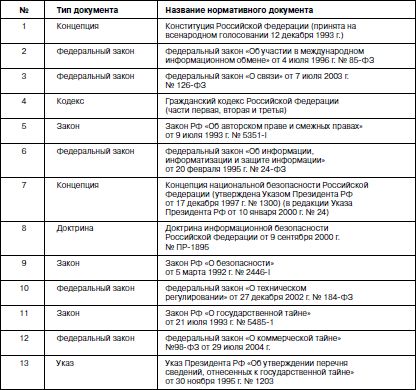

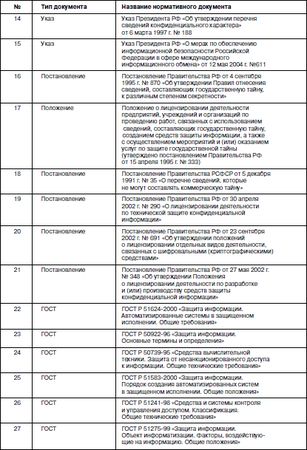

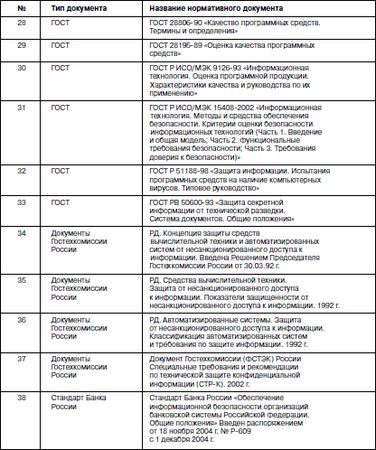

Продолжение табл. 1.14

Окончание табл. 1.14

Субподрядчики для разработки конкретных документов по перечню, приводимому в табл. 1.3, будут приняты из Технической части победившей заявки; данные структуры, предлагаемые Участниками в составе Технической части своей заявки, должны соответствовать регламентирующим положениям нормативных документов, приведенных в табл. 1.4.

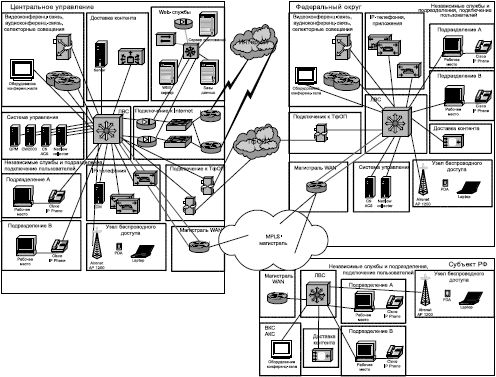

1.5.3. Субъект РФ

Концепция информационной безопасности субъекта РФ (далее – "Концепция") разрабатывается с учетом требований федеральных законов "Об электронной цифровой подписи", "Об информации, информатизации и защите информации" и имеющегося научно-технического задела (см. рис. 1.19).

...

Рис. 1.19. Структура объектов информатизации субъекта РФ

Цель разработки Концепции: определение политики безопасности АС субъекта РФ как совокупности целей, задач, нормативных актов, объектов обеспечения безопасности информации, технических и информационных ресурсов и технических решений по защите информации, основных путей и этапов реализации Концепции.

Результатом выполнения Концепции должно стать создание подсистемы обеспечения безопасности информации АС субъекта РФ, в полной мере отвечающей требованиям федеральных законов в области защиты информации. Концепция должна включать в себя следующие материалы:

• законодательные и нормативные акты Российской Федерации в области обеспечения безопасности информации, требованиям которых должна соответствовать АС субъекта РФ, в том числе перечень законодательных и нормативных документов, необходимых для реализации в АС субъекта РФ Федерального закона РФ "Об электронной цифровой подписи", рекомендации по совершенствованию существующей и разработке новой нормативно-правовой базы;

• результаты анализа АС субъекта РФ как объекта обеспечения безопасности информации, в том числе отличия существующей и усовершенствованной совокупностей информационно-телекоммуникационных средств, используемых для обработки информации в части категории обрабатываемой и хранящейся в ней информации, программно-технической среды, технологии обработки информации и информационных потоков, структуры связи и передачи данных, а также предложения по объемам информационных ресурсов, накапливаемых и хранящихся в АС различных уровней и относящихся исключительно к категории конфиденциальной информации; определение и обоснование принципов, целей и задач обеспечения безопасности информации;

• перечень объектов обеспечения безопасности информации, защищаемых технических и информационных ресурсов, возможных угроз защищаемым объектам, основных источников угроз и способов их реализации; описание моделей нарушителя с оценкой их актуальности и соответствия существующим и перспективным угрозам;

• рекомендации по развитию структуры подсистемы обеспечения безопасности информации и АС субъекта РФ в целом с учетом требований законодательных и нормативных актов РФ в области обеспечения безопасности информации;

• описание и обоснование структуры подсистемы обеспечения безопасности информации АС субъекта РФ с учетом утвержденной модели нарушителя, угроз конфиденциальности, достоверности целостности, сохранности и доступности информации, технологии ее поиска, сбора, накопления, обработки, хранения и передачи по каналам связи, а также обоснование требуемой для обеспечения функционирования данной подсистемы численности персонала;

• описание структуры построения программно-технической среды АС субъекта РФ и требования к ней, реализация которых позволит обеспечить юридическую значимость создаваемых в ней электронных документов; перечень организационно-технических мероприятий, реализация которых необходима для обеспечения возможности обработки конфиденциальной информации и придания юридической силы документам, создаваемым в АС субъекта РФ;

• обоснование показателей надежности подсистемы обеспечения безопасности информации, подсистемы связи и передачи данных, в том числе их основных компонент, в условиях возможного компьютерного нападения или вирусного заражения, а также определение путей их повышения; анализ влияния надежности программно-технических средств и технологии функционирования составных частей АС субъекта РФ на показатели надежности подсистемы обеспечения безопасности информации;

• описание комплекса мероприятий по обоснованию достоверности получаемой с помощью АС субъекта РФ информации;

• анализ имеющихся лицензий и сертификатов на все программно-технические средства АС субъекта РФ, выданных органами по сертификации и лицензированию, на предмет их достаточности и соответствия модели нарушителя;

• требования к безопасности информации в АС субъекта РФ, включающие в себя требования к уровню защиты от несанкционированного доступа;

• распределение задач (функций) между встроенными средствами защиты информации операционной системы, СУБД, прикладными программами и специальными средствами защиты информации при их взаимодействии по обеспечению безопасности информации, а также их достаточности и непротиворечивости;

• описание основных путей и этапов реализации Концепции;

• технико-экономическую оценку работ по реализации Концепции;

• описание состава подсистем, обеспечивающих защиту информации от нарушения ее целостности и достоверности, а также штатное функционирование программно-технических средств сбора, обработки, накопления, хранения, поиска и передачи информации в АС субъекта РФ;

• требования по исключению влияния внешней среды на защищаемые ресурсы АС субъекта РФ.

1.6. Российская специфика разработки политик безопасности

Темпы развития современных информационных технологий значительно опережают темпы разработки рекомендательной и нормативно-правовой базы руководящих документов, действующих на территории России. Поэтому решение вопроса о разработке политики информационной безопасности на современном предприятии связано с проблемой выбора критериев и показателей защищенности, а также эффективности корпоративной системы защиты информации. Вследствие этого в дополнение к требованиям и рекомендациям стандартов [1] , Конституции и федеральным законам [2] , руководящим документам Гостехкомиссии (ФСТЭК) России приходится использовать ряд международных рекомендаций. В том числе адаптировать к отечественным условиям и применять на практике в соответствии с рекомендациями Федерального закона № 184-ФЗ "О техническом регулировании" методики международных стандартов, таких, как ISO 17799 (BS 7799), ISO 9001, ISO 15408, ISO 13335, BSI, CobiT, ITIL [3] и др., а также использовать методики управления информационными рисками в совокупности с оценками экономической эффективности инвестиций в обеспечение защиты информации предприятия.

Современные методики управления рисками позволяют в рамках политик безопасности отечественных компаний поставить и решить ряд задач перспективного стратегического развития.

Во-первых, количественно оценить текущий уровень информационной безопасности предприятия, что потребует выявления рисков на правовом, организационно-управленческом, технологическом, а также техническом уровнях обеспечения защиты информации.

Во-вторых, разработать политику безопасности и планы совершенствования корпоративной системы защиты информации с целью достижения приемлемого уровня защищенности информационных активов компании. Для этого необходимо:

• обосновать и произвести расчет финансовых вложений в обеспечение безопасности на основе технологий анализа рисков, соотнести расходы на обеспечение безопасности с потенциальным ущербом и вероятностью его возникновения;

• выявить и провести первоочередное блокирование наиболее опасных уязвимостей до осуществления атак на уязвимые ресурсы;

• определить функциональные отношения и зоны ответственности при взаимодействии подразделений и должностных лиц по обеспечению информационной безопасности компании, создать необходимый пакет организационно-распорядительной документации;

• разработать и согласовать со службами организации, надзорными органами проект внедрения необходимых комплексов защиты, учитывающий современный уровень и тенденции развития информационных технологий;

• обеспечить поддержание внедренного комплекса защиты в соответствии с изменяющимися условиями работы организации, регулярными доработками организационно-распорядительной документации, модификацией технологических процессов и модернизацией технических средств защиты.